IT-Security Consulting für Apple

.svg)

Von Zuhause, im Café oder auf Workation - Mitarbeitende arbeiten heutzutage von überall. Damit du trotzdem ruhig schlafen kannst, liefern wir IT-Security Services für Apple Geräte, die für New Work gemacht sind.

Sichere Daten.

Egal, wo ihr arbeitet.

Von Zuhause, im Café oder auf Workation - Mitarbeitende arbeiten heutzutage von überall. Damit du trotzdem ruhig schlafen kannst, liefern wir IT-Security Services für Apple Geräte, die für New Work gemacht sind.

Risiken

Mitarbeitende arbeiten heutzutage nicht mehr hinter der klassischen Firewall, sondern sind agil unterwegs. Ist eure IT-Security bereit dafür?

Risiken

Mitarbeitende arbeiten heutzutage nicht mehr hinter der klassischen Firewall, sondern sind agil unterwegs. Ist eure IT-Security bereit dafür?

.svg)

Schon ein verpasstes Update kann Viren, Malware und Hackern die Tore öffnen.

Ein falscher Klick - und eure Daten sind in Gefahr. Pishing-Links werden immer raffinierter.

.svg)

Arbeiten im Café oder in der Bahn? Öffentliche Netzwerke sind ein Kinderspiel für Hacker.

Vorteile

.svg)

Um eure Daten zu schützen, installieren wir eine Zero-Trust-Networking-Architecture. Diese ist deutlich strenger, als traditionelle IT-Security-Ansätze und gewährt nur Zugriff auf eure Daten und Anwendungen, wenn Geräte und Benutzer verifiziert sind.

.svg)

Vorteile

Um eure Daten zu schützen, installieren wir eine Zero-Trust-Networking-Architecture. Diese ist deutlich strenger, als traditionelle IT-Security-Ansätze und gewährt nur Zugriff auf eure Daten und Anwendungen, wenn Geräte und Benutzer verifiziert sind.

.svg)

Überprüfung des Endgeräts

vor jedem Daten-Zugriff.

Strenger als die Security im Berghain: Vor jedem Cloud-Zugriff wird das Endgerät überprüft. Wurde z.B. ein Update verpasst, wird der Zugriff so lange verwehrt, bis das Update eingespielt wurde.

.svg)

Sicher in jedem WLAN.

Ohne Speed-Kompromisse.

Die Zero-Trust-Networking-Architecture sorgt,

wie ein VPN auch, für sichere Daten durch eine Verschlüsselung der IP.Allerdings immer mit maximaler Netzwerk-Geschwindigkeit und mit

der Möglichkeit private Apps auzuschließen, um Brandbreite zu sparen.

Instant Pishing Schutz

für eure Browser

Sollte ein Mitarbeitender versehentlich auf einen Pishing-Linkreinfallen, werden im gleichen Moment alle Zugriffsrechte aufgehoben. Dadurch bleiben eure Daten geschützt.

Erweiterungen

Erweiterungen

Regelmäßige

Back-Ups

Eure Daten werden regelmäßig auf lokalen Speichern in eurem Office, oder in unserem Rechenzentrum in Frankfurt gespeichert.

Lizenfreie Firewall für euer Office

Als zusätzlicher Security-Layer, können wir eine lizenzfreie Firewall von Unify oder Ubiquity in eurem Office installieren.

.svg)

Darf’s noch etwas mehr sein?

Auf Wunsch, installieren wir in eurem Office Sicherheitskameras und Door Access via iPhone oder Apple Watch.

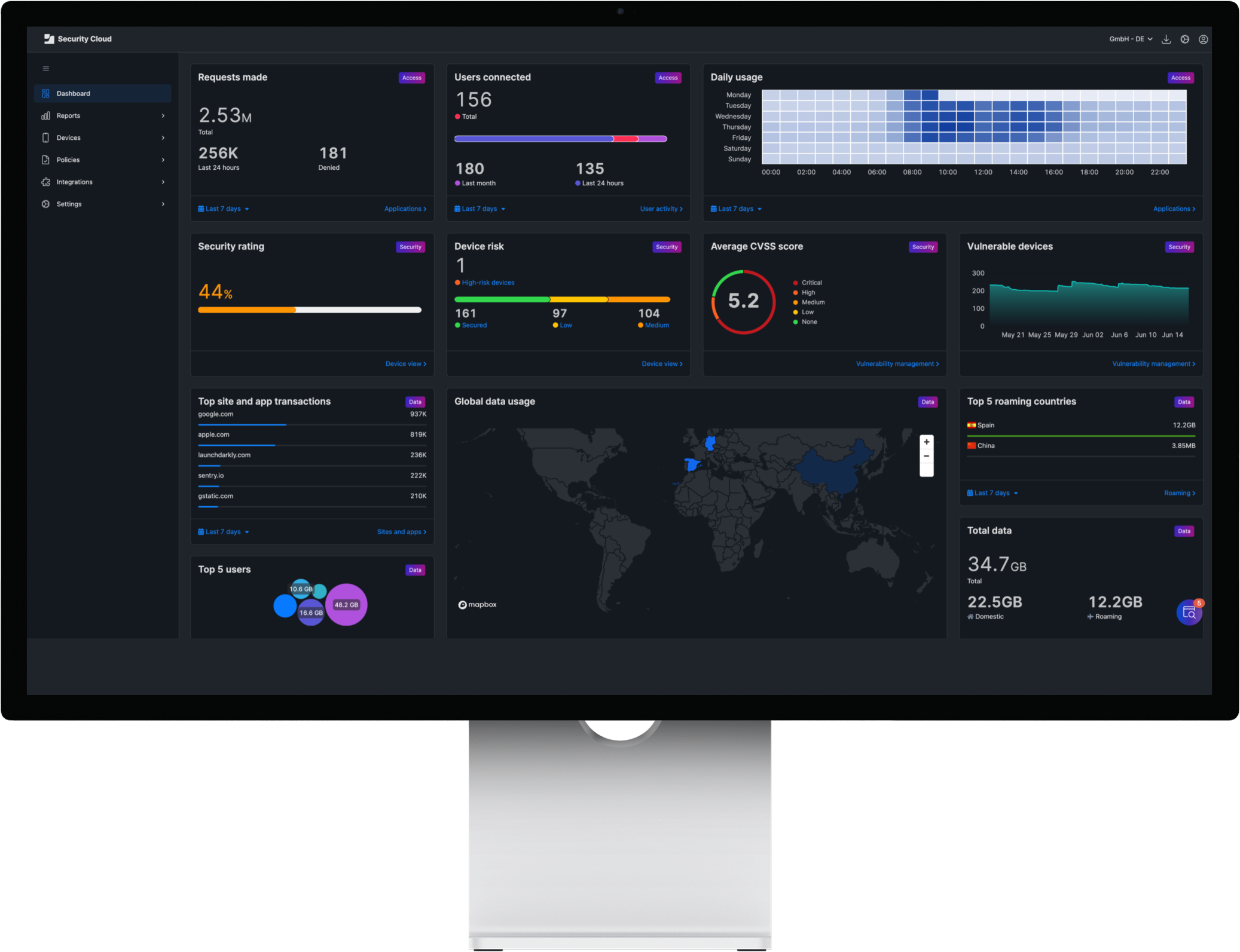

Behalte den Überblick

Als Teil deines IT-Gesamtkonzepts, installieren wir die Geräteverwaltung “JAMF”. Mit dieser behältst Du immer den Überblick über alle Geräte in Deinem Unternehmen.

Behalte den Überblick

Als Teil deines IT-Gesamtkonzepts, installieren wir die Geräteverwaltung “JAMF”. Mit dieser behältst Du immer den Überblick über alle Geräte in Deinem Unternehmen.

FAQ

Wir beantworten Dir gern alle Fragen in deiner kostenfreien IT-Analyse.

FAQ

Wir beantworten Dir gern alle Fragen in deiner kostenfreien IT-Analyse.

Warum ist IT-Sicherheit für mein Unternehmen wichtig?

IT-Sicherheit schützt dein Unternehmen vor Datenverlust, finanziellen Schäden und Reputationsrisiken durch Cyberangriffe, Malware oder Phishing. Schon ein einziger Vorfall kann langfristige Folgen haben – darum ist Vorsorge entscheidend.

Was sind die häufigsten Sicherheitsrisiken für kleine und mittlere Unternehmen?

Phishing-Mails, schwache Passwörter, veraltete Software, unverschlüsselte Kommunikation und fehlende Backup-Strategien zählen zu den häufigsten Risiken. Viele Angriffe zielen gezielt auf KMUs, da diese oft nicht ausreichend geschützt sind.

Was kann ich tun, um mein Unternehmen abzusichern?

Ein guter Schutz beginnt bei den Grundlagen: sichere Passwörter, Zwei-Faktor-Authentifizierung, ein Mobile-Device-Management (MDM) regelmäßige Updates, Schulung der Mitarbeitenden und ein zuverlässiges Backup-System. Ergänzend helfen Firewalls, E-Mail-Schutzlösungen und professionelle Endpoint-Security.

Bietet ihr auch Awareness-Schulungen für Mitarbeitende an?

Ja, wir bieten praxisnahe Schulungen und Sensibilisierungstrainings, damit dein Team typische Gefahren wie Phishing, Social Engineering oder unsichere Netzwerke frühzeitig erkennt und richtig reagiert.

Wie erkenne ich, ob mein Unternehmen bereits kompromittiert wurde?

Anzeichen können ungewöhnliche Aktivitäten im Netzwerk, langsame Systeme, verdächtige Logins oder der Verlust von Daten sein. Wenn du den Verdacht hast, dass etwas nicht stimmt, solltest dz schnell handeln – wir helfen dir bei der Analyse und Absicherung.

Was kostet IT-Sicherheit?

Das hängt von deinem Bedarf ab. Viele Maßnahmen sind bereits mit überschaubarem Aufwand umsetzbar. Gerne erstellen wir ein maßgeschneidertes Konzept, das zu deiner Unternehmensgröße und deinem Budget passt.

Bietet ihr auch Unterstützung bei der Umsetzung von ISO 27001 oder DSGVO-konformer IT-Sicherheit?

Ja, wir unterstützen dich bei der technischen Umsetzung von Sicherheitsstandards, wie sie z. B. für ISO 27001 oder im Rahmen der DSGVO gefordert werden – inklusive Dokumentation, Richtlinien und Systemkonfiguration.

Was unterscheidet MX IT von anderen Anbietern?

Wir kombinieren technische Expertise mit einem klaren Verständnis für die Anforderungen kleiner und mittlerer Unternehmen. Statt Standardlösungen bieten wir praxistaugliche, individuell abgestimmte Sicherheitskonzepte – verständlich, skalierbar und wirkungsvoll

Kontakt

Wir beraten dich gern, wie State-of-the-Art IT-Security in deinem Unternehmen konkret aussehen kann.

- Mit Max Scheurich, Geschäftsführer

Kontakt

IT-Security Consulting

Wir beraten Dich gerne, wie state-of-the-art IT-Security in deinem Unternehmen konkret aussehen kann.

Mit Max Scheurich, Geschäftsführer

FAQ

Kontakt

Beratungsgespräch

Wir beraten dich gern, wie State-of-the-Art IT-Security in deinem Unternehmen konkret aussehen kann.

Mit Max Scheurich, Geschäftsführer

Prozess

Prozess

1. Euer skalierbares Cloud-Fundament

Für IT, die mitwächst.

3. Lückenlose IT-Security

Safe. Egal, wo Ihr arbeitet.

.png)